尽管量子计算机的面世还需要十年或更长时间,但美国国家标准与技术研究院(NIST)正在制定新的加密标准,以取代目前脆弱的保护措施。

破坏数据安全的事故几乎每天都在发生,但更糟糕的情况可能即将到来:密码学家一致认为,量子计算机将能够破解当前保护电子商务交易、移动设备对话、社会保障号码等个人标识、国家安全、工业机密以及其他机密信息的加密系统。而且,当量子解密能力达到一定程度时,网络上已经存在的大量信息都可以得到保存并被解密。

至于量子计算机何时会使当前加密技术过时,目前还没有达成共识。2022年,全球研究院和加拿大量子安全咨询公司EvolutionQ进行了一项调查。在40位学术届和工业届量子计算领袖中,有20人表示,这种情况在10年内发生的概率超过5%,而9名受访者表示,概率为50%或更大。14位受访者表示,20年内出现这种情况的概率达70%,而在30年内,除5人之外,所有人给出了相同的概率。

如果这样的计算机在未来几十年内问世,那么今天通过网络共享的大部分敏感信息可能会变得脆弱不堪。“想象一下,你有一些想要保存30年的机密信息,” NIST计算机安全数学家达斯汀 · 穆迪(Dustin Moody)说,“它们现在是安全的,但如果量子计算机在15年后出现,就会有人能够破解这些机密。与你预想的时间相比,他人获取这些信息的时间提早了15年。”

许多专家都确信,美国和其他国家的情报机构一直在大量收集和存储他们目前无法解码的数据,等待有朝一日用量子计算机将其解密。

另一方面,美国及其众多盟友禁止使用华为公司的电信产品。摩斯拉(Mozilla)公司的密码学工程师约翰 · 施坎克(John Schanck)表示,机密圈之外的人不知道实际发生了什么,但这正是在风险评估行业的密码学家的观点:如果有人可以做某件事,你可能就会认为他们在这么做。

来自德国马克斯 · 普朗克研究所安全与隐私部门的彼得 · 施瓦布(Peter Schwabe)表示:“量子计算机的问世很可能是严格保密的。一旦这台计算机建成,我们什么时候能知道?谁来建造它?因此,很难确定哪个国家会率先拥有量子计算机,以及它们是否会公开这一信息。”

后量子密码

2022年12月,美国总统拜登签署了一项法案,指示联邦机构加快采用后量子密码(PQC)的进程。如今,NIST即将对三种旨在保护网络数据免受量子解密和欺骗的算法进行标准化。第四种算法预计将在2024年以草案形式提出。

虽然加密算法所保护的信息往往都是机密,但开发算法的过程则完全公开。这与德国在第二次世界大战期间盟军不得不破解的恩尼格玛密码等机要密码形成鲜明对比。穆迪表示:“现代密码学的有趣之处在于,你不会认为任何东西对攻击者来说都是秘密,而会假设他们完全了解你的安全系统的运作方式。即使他们知道这些,你也希望能够确保安全。”

NIST的后量子密码研究工作可以追溯到2016年,当时该机构邀请了世界密码学专家提交后量子密码候选方案。来自学术界和工业界的团队一共提出了69个方案。这些方案先在内部进行评估,然后发布到外部,以便进行充分分析和破解。通过三轮淘汰赛,NIST筛选出了7个方案进入最后角逐,还确定了8个备选方案。

NIST选择了三种用于后量子密码学的算法,预计2024年将会推出第四种。它们基于模块格和哈希函数,这是两个可以抵抗量子计算机攻击的数学问题家族

2023年8月,NIST公布了三个后量子加密算法草案,并公开向公众征求意见。2024年,NIST计划将其作为联邦信息处理标准、数据安全和计算机系统标准发布,联邦机构必须遵守这些标准,与联邦机构有业务往来的企业和其他组织也必须遵守这些标准。第四种算法预计将在2024年获得标准草案。包括欧盟在内的许多其他政府预计将遵守NIST的标准,而不是制定自己的标准。

穆迪表示,使用经典计算机来评估后量子加密算法是一件非常棘手的事情,因为你必须尝试评估量子计算机的运行方式。“我们不知道它的运行速度会有多快,或者成本会有多高,所以我们尽可能推断出最好的结果,并把参数设置得足够高。”

在2022年评选的后期,NIST的两个候选算法被破解。一个IBM团队在笔记本电脑上用53小时破解了进入倒数第二轮淘汰赛的Rainbow算法。进入最后一轮的SIKE算法采用了一种相对较新的椭圆曲线之间映射的数学方法,但被一台台式机在1小时内破解。

穆迪介绍说,NIST已经决定对SIKE进行进一步评估。该算法的失败表明,评选过程达到了预期目的——“适者生存”。在四个标准草案中,施瓦布参与了其中三个。尽管并未专门针对SIKE,但他表示这一失败“非常令人震惊”,而且出乎意料。但他补充说,这并不一定会排除其他采用类似数学方法的方案。

公钥和私钥

加密可以是非对称的,也可以是对称的。在非对称加密系统(也称为公钥加密系统)中,构成加密密钥的数字或字母字符串是公开的,任何人都可以使用它来对消息进行编码。只有接收方才有权访问解密密钥,从而读取消息。在对称加密系统中,则使用相同的密钥对消息进行编码和解码。发送方和接收方一旦使用公钥加密进行通信,他们就会交换一个用于后续消息的对称加密密钥。

施坎克说,通常非对称系统比对称系统更不安全。“非对称系统是公钥系统,这意味着你连接的服务器可以公开密钥。任何人都可以看见它,任何人都可以对其进行加密,因此无法做到绝对安全。”

从根本上来说,所有加密算法都是数学问题。今天广泛使用的公钥加密算法通常具有128位加密的安全性,这意味着如果使用暴力攻击,破解加密密钥需要计算机进行2128次操作。相比之下,据估计,地球上有2166个原子。国家安全数据需要更强大的256位加密。

RSA公钥算法基于将大整数因子分解成质数的难度——NIST建议使用超过600位的大整数。从理论上说,使用当今高性能计算机并通过暴力攻击进行因子分解不是不可能,但保守估计,一台超级计算机也需要运行1600万年才能完成。目前使用的其他加密方法具有相似的安全级别,它们使用了不同的计算难题。

但专家们一致认为,如果在足够强大的量子计算机上运行数学家彼得 · 肖尔(Peter Shor)30年前开发的算法,密码学家在几分钟内就可以破解当前非对称加密系统。他们表示,肖尔的算法是一个简单的量子算法,而解密应该是量子计算机最容易执行的任务之一。

对于对称密钥加密,NIST于2001年首次批准的256位高级加密标准版本已经被认为具有量子抗性。虽然量子计算机无法破解对称加密,但可能只是需要一个稍长的密钥。“但我们不必更换整个加密系统。”穆迪说。

混合加密

对于一般加密目的的后量子加密,NIST会选择Kyber——它是代数晶格密码学套件(CRYSTALS)的一部分。作为众多合著者之一,施坎克正在努力将其整合到火狐网络浏览器中。他说,在浏览器和Web服务器之间建立安全连接的网络协议(如传输层安全协议)已经得到调整,以适应采用Kyber加密的实验。许多企业,包括IBM、谷歌、亚马逊网络服务和云火炬(Cloudflare),已经在它们的网络中部署了某个版本的Kyber。一旦NIST制定了正式标准,很可能会对传输层安全协议做出进一步调整。

8.2

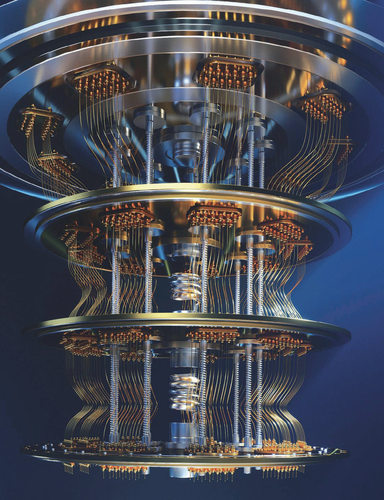

量子计算机能够解密采用当今加密算法保护的信息,但仍可能需要十年甚至更长时间。但是专家警告称,它们可以轻而易举地解码现在正在收集和存储的敏感信息

其中两项标准草案适用于数字签名,用于验证身份,并阻止虚假网页和恶意软件更新。像Kyber一样,Dilithium也是代数晶格密码学套件的一部分,它使用了一种被称为模块格的数学框架。SPHINCS+ 是一种执行哈希函数的无状态签名方案。

标准制定互联网工程任务组建议将Kyber等后量子加密方案与预量子加密结合使用,以确保部署新开发的算法不会降低安全性。Chrome网络浏览器目前正在将Kyber与现有预量子算法融为一体。

“这些标准将在2024年发布,届时它们还需要得到实施并进行测试,审计人员必须编写认证准则,”荷兰埃因霍温科技大学密码学家、SPHINCS+的共同开发者安德烈亚斯 · 赫辛(Andreas Hülsing)说道,“要将它们部署到关键基础设施部门,至少还需要三到四年的时间。”

穆迪表示,NIST正在考虑另外两种标准化算法。这两种算法都用于通用加密,并且都基于纠错码(纠错码应用的基本原理是在数据传输和存储以及移动通信网络中不断发生错误)。在这些加密方案中,错误会在传输之前被故意插入,然后在解码期间得到纠正。

Kyber在一些平台上的运行速度比目前广泛使用的预量子算法要快,但采用Kyber公钥算法的传输层安全性消息容量很大——大约为1千字节——而目前的方案则使用两位数的字节。谷歌和云火炬公司表示,它们已经证明了Web服务器可以轻松处理容量较大的信息。但是一些网络“中间盒”设备(例如防火墙)如果未经更新,会拒绝采用Kyber编码的消息。目前,Chrome浏览器为受影响的网络管理员提供了禁用Kyber的功能。

另一个尚待解决的问题是后量子加密将如何影响“物联网”,即控制汽车功能和传感器以及开关等许多工业和基础设施流程(包括电力传输、水处理、石油和天然气管道运营)的网络微处理器设备。穆迪表示:“虽然笔记本电脑和手机可以轻松处理较大的后量子加密,但许多较小的物联网设备却无法做到这一点。在这一方面,有很多研究正在进行。”

“一些(物联网)系统需要更换,一些系统将进行软件更新,还有一些系统在使用寿命结束之前都会很不安全。”施坎克总结道。

资料来源 Physics Today